WannaCry – Enkelt forklart…

Fredag 12. mai kunne de fleste medier melde om “massive hackerangrep” og “det mest omfattende dataangrepet noen sinne”… Dessverre er også mange av medieoppslagene ganske vage i hva dette egentlig innebærer, og ønsker heller å lage en “kriseoverskrift”.

Mange har spurt oss om vi kan skrive en litt enklere artikkel som forklarer hva dette gikk ut på, hva det innebærer for de berørte og hva vi vanlige brukere bør gjøre. Dette er vårt forsøk på å forklare saken.

Den korte versjonen

Noen har laget et dataprogram som de sprer ut til potensielle offer (i startfasen av spredningen gjennom vedlegg på e-post og linker for nedlasting på nett). Dette dataprogrammet vil dersom det blir kjørt utføre handlinger på vår maskin som vi ikke ønsker, og blir derfor omtalt som skadevare. Den spesielle typen skadevare det er snakk om er et såkalt ransomware (krypteringsvirus på norsk). Ved kjøring vil denne skadevaren på egenhånd kryptere mange av filene på maskinen til offeret. At en fil blir kryptert vil si at den gjøres uleselig, og man må ha en spesiell nøkkel (slags passord) for å gjøre den leselig igjen. Etter at et forholdsvis stort antall filer på maskinen i det skjulte er kryptert vil skadevaren vise seg for brukeren via følgende skjermbilde (hentet fra Wikipedia: Fair use, Link)

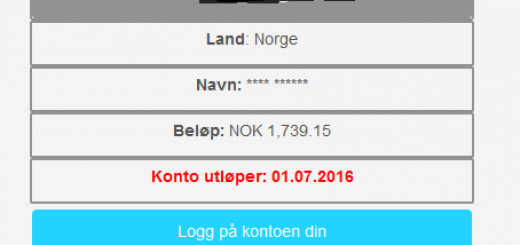

Skjermbildet forteller at du må betale 300 dollar for å få tak i passordet (nøkkelen) til å dekryptere filene dine igjen. Disse pengene skal betales til bakmennene via bitcoins, slik at transaksjonen ikke kan spores.

I tillegg til å infisere offerets maskin vil skadevaren også på egenhånd spre seg videre til til andre maskiner knyttet til samme lokalnett (altså andre maskiner du har hjemme, eller kollegers maskiner på arbeidsplassen). Dette gjør at skadevaren også klassifiseres som en såkalt orm. Måten det spredde seg på var imidlertid litt uvanlig vanlig for ransomware vi har sett til nå. Det utnyttet nemlig en feil i eldre versjoner av Windows. Alle som ikke hadde en oppdatert eller nyere versjon ble dermed automatisk utsatt for WannaCry så lenge maskinen var skrudd på, selv om de ikke hadde åpnet vedlegg i e-poster eller lastet ned noe fra nett. Helt spesifikt var feilen i en modul kalt SMB (Server Message Block) i operativsystemet. Selv om spredningen først og fremst foregikk på lokalnett kunne maskinen også bli et offer om den stod åpen ut på nett med sin SMB-modul.

Skadevaren har blitt omtalt med mange navn slik som WannaCrypt, WanaCrypt0r, WCRY osv. WannaCry er imidlertid det navnet man stort sett har blitt enige om å benytte.

Kan man få tilbake filene om man er angrepet?

I utgangspunktet er eneste måte å få tilbake filene på å betale de som står bak skadevaren. Krypteringen ved ransomware er som regel svært sterk, og det er ikke mulig å knekke den selv. Det eneste man kan håpe på er at bakmennene frigir nøklene selv, med overlegg eller en feiltakelse, men det skjer sjelden.

Oppdatert: Det viser seg nå at det kan finnes en bakvei-metode for nettopp WannaCry. I korte trekk går det ut på at dersom krypteringen nettopp er ferdig så kan man være heldig at nøklene fortsatt finnes i arbeidsminnet til maskinen. Her er det utviklet noen verktøy for å få tak i disse nøklene. Skal dette fungere må man imidlertid være rask (før arbeidsminnet på maskinen rekker overskrives). Starter man maskinen på nytt blir arbeidsminnet tømt. Denne metoden er derfor mer flaks enn noe annet om den skal fungere, og er basert på “slurv” fra de som laget skadevaren.

Husk imidlertid at ved å betale finansierer du kriminelle nettverk. Du kan også bli “blinket ut” som et betalingsvillig offer som blir utsatt for mer av det samme i tiden fremover.

Det finnes imidlertid en genial løsning. Legg tilbake din siste backup av data. Dessverre viser det seg at alt for mange brukere er svært dårlig til å ta backup. De som gjør det har den også ofte plassert på samme maskin som de ellers bruker, og da er også den mest sannsynlig et offer for krypteringen og er uleselig. Du må altså ha en backup på en separat frakoblet kilde, slik som en ekstern harddisk eller minnepenn.

Vi kan ikke få sagt nok ganger hvor viktig det er å ha minst en nylig oppdatert backup av alle viktige filer. Og at denne er plassert på et adskilt og sikkert sted.

Hvordan stoppet det?

Mange har fått med seg nyhetssaken om at en ung gutt klarte å stoppe hele angrepet. Det som skjedde var følgende…

Skadevaren var programmert til å fortsette spredningen av seg selv og utføre kryptering så lenge et forutbestemt domenenavn (typisk en nettadresse slik som http://www.wannacrystop.com) ikke var registrert og aktivt. Det at skadevaren jevnlig sjekket dette domenet ble oppdaget av en sikkerhetsekspert,s om så registrerte domenet på seg selv, og oppdaget at angrepet stoppet.

Kan dette skje igjen?

Svaret er: JA

Det kommer stadig vekk nye ransomware-angrep i alle mulige former. Vi må også forvente en stor økning av dette i tiden fremover, da det virker å være en økonomisk innbringende virksomhet for de som står bak. Ferdige skadevare-kit gjør også at personer uten spesiell stor IT-kompetanse kan lage slike virus. Det er derfor svært viktig å ta følgende forhåndsregler for å redusere sannsynligheten for å bli neste rundes offer:

- Vær svært kritisk til å åpne filer du får som vedlegg på e-post

- Hold maskinen oppdatert. Både operativsystem, slik som Windows, programvare og nettlesere

- Ha minst en nylig tatt backup av alle viktige filer på en frakoblet enhet.

Husk også at du er forsiktig med å laste ned verktøy for å fikse opp eller oppdage problemer. Rundt slike massive mediedekkninger er det mange slike verktøy som bli publisert, men som i seg selv er skadevare. Bakmennene baserer seg da på at offer laster ned og kjører dette i panikk basert på den kraftige mediedekkningen som har vært.

Ønsker du å lære mer om ransomware har vi skrevet en bloggpost om dette tidligere:

RaaS – Ransomware as a Service ?